Un groupe d’universitaires a découvert trois nouvelles failles de sécurité en 4G et 5G, qui, selon eux, peuvent être utilisées pour intercepter les appels téléphoniques et suivre l’emplacement des utilisateurs de téléphones portables.

Les résultats sont considérés comme la première fois que des vulnérabilités affectent à la fois la 4G et la nouvelle norme 5G, qui promet des vitesses plus rapides et une meilleure sécurité, en particulier contre l’utilisation par les forces de l’ordre de simulateurs de sites cellulaires, connus sous le nom de “stingrays”, mais les chercheurs disent que leurs nouvelles attaques peuvent vaincre de nouvelles protections qui auraient rendu plus difficile le fouinage des utilisateurs téléphoniques.

A lire en complément : Les applications sont ouvertes pour Startup Battlefield à TechCrunch Disrupt SF 2019

“N’importe qui ayant un peu de connaissance des protocoles de téléavertissement cellulaire peut effectuer cette attaque “, a déclaré Syed Rafiul Hussain, l’un des co-auteurs de l’article, à TechCrunch dans un courriel.

Hussain, Ninghui Li et Elisa Bertino de l’Université Purdue, Mitziu Echeverria et Omar Chowdhury de l’Université de l’Iowa sont prêts à dévoiler leurs conclusions au Network and Distributed System Security Symposium à San Diego, mardi.

A découvrir également : Elizabeth Warren veut briser Google, Amazon et Facebook

“Toute personne ayant une petite connaissance des protocoles de téléavertissement cellulaire peut effectuer cette attaque… comme l’interception d’appels téléphoniques, le suivi de localisation ou des attaques de hameçonnage ciblées.” Syed Rafiul Hussain, Université Purdue

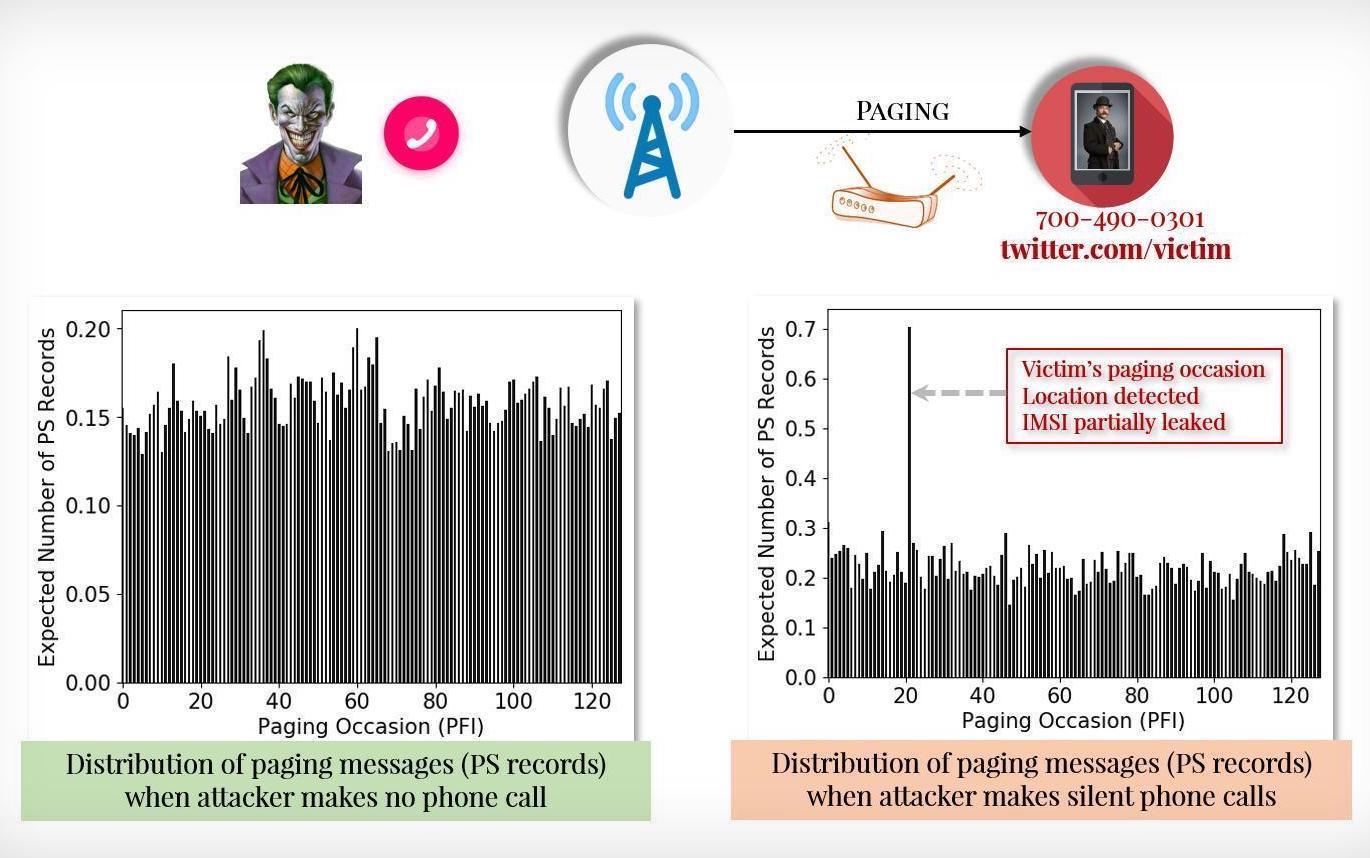

Le document, vu par TechCrunch avant la conférence, détaille les attaques : la première est Torpedo, qui exploite une faiblesse dans le protocole de téléavertissement que les opérateurs utilisent pour avertir un téléphone avant qu’un appel ou un message texte ne parvienne. Les chercheurs ont découvert que plusieurs appels téléphoniques placés et annulés en peu de temps peuvent déclencher un message de téléavertissement sans avertir l’appareil cible d’un appel entrant, qu’un attaquant peut utiliser pour suivre la localisation d’une victime. Selon les chercheurs, le fait de connaître l’occasion de téléavertir la victime permet également à un agresseur de détourner le canal de téléavertissement et d’injecter ou de refuser des messages de téléavertissement, en usurpant des messages comme des alertes Amber ou en bloquant complètement les messages.

La torpille ouvre la porte à deux autres attaques : Piercer, qui, selon les chercheurs, permet à un attaquant de déterminer l’identité d’un abonné mobile international (IMSI) sur le réseau 4G ; et l’attaque bien nommée IMSI-Cracking, qui peut forcer brutalement un numéro IMSI dans les réseaux 4G et 5G, où les numéros IMSI sont codés.

Cela met même les nouveaux appareils 5G en danger contre les raies, a déclaré M. Hussain, que les forces de l’ordre utilisent pour identifier l’emplacement en temps réel d’une personne et enregistrer tous les téléphones qui se trouvent à sa portée. Certains des appareils les plus perfectionnés pourraient intercepter les appels et les messages texte, dit-il.

Selon M. Hussain, les quatre principaux opérateurs américains – AT&T, Verizon (qui possède TechCrunch), Sprint et T-Mobile – sont touchés par Torpedo, et les attaques peuvent être menées avec du matériel radio dont le coût n’atteint pas 200 $. Un réseau américain, qu’il ne voulait pas nommer, était également vulnérable à l’attaque de Piercer.

L’attaque Torpedo – ou “TRacking via Paging mEssage DistributiOn. (Image : fournie)

Nous avons contacté les quatre grands géants de la cellule, mais aucun n’avait fourni de commentaires au moment de la rédaction du présent rapport. Si ça change, on fera le point.

Étant donné que deux des attaques exploitent des failles dans les normes 4G et 5G, presque tous les réseaux cellulaires en dehors des États-Unis sont vulnérables à ces attaques, a déclaré M. Hussain. Plusieurs réseaux en Europe et en Asie sont également vulnérables.

Compte tenu de la nature des attaques, a-t-il dit, les chercheurs ne publient pas le code de preuve de concept pour exploiter les failles.

C’est le dernier coup porté à la sécurité des réseaux cellulaires, qui a fait l’objet d’un examen minutieux, pas plus qu’au cours de la dernière année pour les failles qui ont permis l’interception des appels et des messages texte. Les vulnérabilités du système de signalisation 7, utilisé par les réseaux cellulaires pour acheminer les appels et les messages sur les réseaux, sont exploitées activement par les pirates informatiques. Alors que la 4G était censée être plus sûre, la recherche montre qu’elle est tout aussi vulnérable que son prédécesseur, la 3G. De plus, la 5G était destinée à corriger de nombreuses capacités d’interception, mais les autorités européennes chargées de la sécurité des données ont mis en garde contre des failles similaires.

M. Hussain a déclaré que les failles avaient été signalées à la GSMA, un organisme de l’industrie qui représente les opérateurs mobiles. La GSMA a reconnu les lacunes, mais un porte-parole n’a pas été en mesure de faire part de ses commentaires. On ne sait pas quand les défauts seront corrigés.

Hussain a dit que les défauts de Torpedo et IMSI-Cracking devraient d’abord être réparés par la GSMA, alors qu’un correctif pour Piercer dépend uniquement des porteurs. La torpille reste la priorité, car elle préfigure les autres défauts, a déclaré M. Hussain.

L’article arrive presque exactement un an après que Hussain et al. aient révélé dix faiblesses distinctes dans la technologie LTE 4G qui permettaient d’écouter les appels téléphoniques et les messages texte et d’usurper les alertes d’urgence.

Les appareils de surveillance des téléphones cellulaires Stingray peuvent interférer avec les appels au 911, selon un sénateur